- Анализ информационной безопасности организации

- 1. Экспертная оценка.

- 2. Статистический анализ рисков.

- 3. Факторный анализ.

- Оглавление

- Что делать при обнаружении инцидента?

- Управление рисками

- Составьте перечень устройств и ПО

- Изучайте свои угрозы и уязвимости

- Какие риски ИБ актуальны для промышленных компаний

- Подходы к управлению рисками ИБ

- NIST SP 800-39

- Что такое аудит информационной безопасности?

- Этап обработки риска

- Подготовительный этап

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска

Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.. Анализ безопасности систем будет особенно актуален при:

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оглавление

ЗаданиеОбоснование выбора информационных активов организацииИнформационный актив банка – это информация:

- с реквизитами, позволяющими её идентифицировать;

- имеющая ценность для самого банка;

- находящаяся в распоряжении и представленная на любом материальном носителе в форме, пригодной для её обработки, хранения или передачи.

В отделение коммерческого банка можно выделить ряд информационных активов. В данном случае мы возьмем:

- Документация бухгалтерского учета – совокупность материальных носителей информации, составляемая экономическим субъектом по установленным требованиям в ходе ведения им бухгалтерского учета и включающая в себя:

- первичные учетные документы;

- сводные учетные документы;

- регистры бухгалтерского учета;

- данные внутренней бухгалтерской отчетности.

- Клиентская база — это особый вид базы данных, в которой содержатся сведения о каждом клиенте компании, хоть раз совершавшим с ней сделку. В некоторых клиентских базах помимо этой информации также содержатся данные о вероятных заказчиках и клиентах.

- Сетевойдиск (сетевойдрайвер)- назначенныйлогическийдиск (папка), которыйслужитдляхранения, передачи значительными объемами информации между сотрудниками.

Когда выделены и сформированы информационные активы предприятия, встает вопрос их правильной классификации с последующим обеспечением безопасности.Дело в том, что с помощью классификации можно оформить ключевые метрики для используемой информации – ее ценность, сила влияния на предприятие защите и тому подобное. Во многом от этого зависит, как данные будут обрабатываться и защищаться.

Однофакторная классификация. Базируется на степени ущерба. Рассмотрим небольшой пример. Активы информационной системы распределяются на четыре блока в зависимости от степени вероятного нанесения ущерба при утечке данных. Как пример – минимальный, затем — средний, высокий и напоследок – критический.

Многофакторная модель классификации. Базируется на трех классических параметрах. В данном случае вся информация представляет интерес с точки зрения конфиденциальности, доступности и целостности. По каждой позиции требования проставляются отдельно – высокие, средние, низкие

По совокупности они оцениваются, к примеру, как критической или базовой важности.

Оценка ценности информационных активов

- Документация бухгалтерского учета

Ценность вида информации-строго конфиденциальная (4 балла), критичность информации-критичная (3 балла) => 7 балл.

- Клиентская база

Ценность вида информации-конфиденциальная (3 балла), критичность информации –существенная (2 балла) => 6 балл.

- Сетевой драйвер

Ценность вида информации- для внутреннего пользователя (2 балла), критичность информации- критичная (3 балла) => 5 балл.

Уязвимости системы защиты информацииПрограммное обеспечение КоммуникацииДокументыУгрозы ИБнанести вред активам информационных технологийЗатоплениПожарЗемлетрясение

ЗатоплениПожар- вероятность реализации угрозы-высокая свыше 10% => 2. Выход их строя рабочих компьютеров.Землетрясение- Оценка рисковОценку рисков будем проводить по третьему примеру ГОСТа Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть 3 «Методы менеджмента безопасности информационных технологий» Приложение Е

432193231623213нужно снижать ее до минимальнойВыводМы выявили, что риск угрозы информационным активам немал для безопасности, нужно позаботиться о бухгалтерской документации. Увеличение расходов для безопасности, уменьшат риски угроз.

Что делать при обнаружении инцидента?

Управление аномальными событиями в сети подразумевает не только оперативное обнаружение и информирование службы информационной безопасности, но и их учет в журнале событий. В журнале автоматически указывается точное время обнаружения утечки информации, личные данные сотрудника, который обнаружил атаку, категорию события, все затронутые активы, планируемое время устранения проблемы, а также действия и работы, направленные на устранение события и его последствий.

Современным компаниям ручной способ мониторинга инцидентов уже не подходит. Так как аномалии происходят за секунды и требуется мгновенное реагирование. Для этого необходимы автоматизированные решения по информационной безопасности, которые непрерывно мониторят все, что происходит в сети организации оперативно реагируют на инциденты, позволяя принимать меры в виде блокировки доступа к данным, выявления источника события и быстрого расследования, в идеале до совершения инцидента.

После расследования, выполняя правила корреляции, которые свидетельствуют о вероятных попытках причинения вреда безопасности данных подобными способами, создается карточка данного инцидента и формируется политика безопасности. В дальнейшем подобные атаки будут подавлены и приняты меры до совершения активных действий со стороны сотрудников и внешних источников угроз.

Управление рисками

Управление рисками — деятельность, направленная на определение уровня защиты, который требуется для той или иной информации, а затем — на реализацию и поддержание этой защиты. Здесь поможет специальная риск-ориентированная программа — или план действий — по обеспечению ИБ.

Расставьте приоритеты

Для начала составьте список всех типов информации, которую хранит и использует компания. «Тип информации» можно определить любым способом, главное, чтобы было удобно классифицировать (см. пример в Таблице 1).

Определите ценность информации

После составления списка типов информации, ответьте на 3 вопроса:

- Как повлияет на бизнес обнародование этой информации?

- Как повлияет на бизнес ошибочность этой информации?

- Как повлияет на бизнес отсутствие доступа к этой информации — у вас и у клиентов?

Ответы помогут определить степень потенциального воздействия того или иного события.

В качестве образца для оценки можно использовать Таблицу 1:

| Параметр | Пример типа информации: Контактные данные клиента | Тип информации 1 | Тип информации 2 |

|---|---|---|---|

| Стоимость раскрытия (Конфиденциальность) | Средняя | — | — |

| Стоимость сохранности информации (Целостность) | Высокая | — | — |

| Стоимость потери доступа (Доступность) | Высокая | — | — |

| Стоимость потери данных (результатов работы) | Высокая | — | — |

| Штрафы, пени, уведомления для клиентов | Средняя | — | — |

| Другие правовые издержки | Низкая | — | — |

| Стоимость репутации / связи с общественностью | Высокая | — | — |

| Стоимость определения и решения проблемы | Высокая | — | — |

| Общая оценка | Высокая | — | — |

Составьте перечень устройств и ПО

Теперь нужно определить, какими средствами обрабатывается информация, перечисленная в Таблице 1. В перечень могут входить стационарные и мобильные устройства (ПК, ноутбук, смартфон, планшет), приложения (почта, мессенджеры, CRM) и технологии («облако», VPN, межсетевой экран).

Пример — Таблица 2:

| Номер | Описание | Местонахождение | Тип информации, с которой работает продукт | Итого потенциальное воздействие |

|---|

№1

Ноутбук Петра Иванова

Модель: Lenovo E450

ID: 1234567

Интернет-подключение:

Wi-Fi, VPN

Офис, улица, дом

Электронная почта, календарь, контактная информация клиента, мессенджер, корпоративный чат, ERP-программа

Критическое (Высокое)

№2

Программа для работы с клиентами: 1С Аппаратные средства: ноутбуки сотрудников

Офис, улица, дом

Контактная и другая персональная информация клиентов

Критическое (Высокое)

№3

—

—

—

—

Изучайте свои угрозы и уязвимости

У некоторых угроз и уязвимостей своя специфика — в зависимости от отрасли, региона или вида бизнеса. Необходимо регулярно пересматривать список угроз и уязвимостей, с которыми вы можете столкнуться, и оценивать вероятность ущерба от них.

В Таблице 3 показан пример того, как определить вероятность инцидента с учетом информации из Таблиц 1 и 2.

| Параметр | Пример: Контактные данные клиента в мобильном телефоне Петра Иванова; | Тип информации / Технология | Тип информации / Технология |

|---|---|---|---|

| Конфиденциальность | — | — | — |

| Кража | Средняя (шифрование, защита паролем) | — | — |

| Случайное раскрытие | Средняя (в прошлом дважды терял телефон) | — | — |

| Целостность | — | — | — |

| Случайное повреждение пользователем/сотрудником | Средняя | — | — |

| Преднамеренное повреждение преступником/хакером | Низкая | — | — |

| Доступность | — | — | — |

| Случайное повреждение | Средняя (Регулярное резервное копирование) | — | — |

| Преднамеренное повреждение | Низкая | — | — |

| Общая оценка | Средняя | — | — |

В Таблице 4 показан пример того, как на основе данных из Таблиц 1, 2 и 3 определить приоритеты по обеспечению информационной безопасности:

| Воздействие | — | Низкая вероятность | Высокая вероятность |

| Воздействие | Высокая вероятность | Приоритет 3: плановые действия. Фокус на ответные и восстановительные меры | Приоритет 1: назмедлительные действия. Фокус на меры по выявлению и защите |

| Воздействие | Низкая вероятность | Действия не требуются | Приоритет 2: плановые действия. Фокус на меры по выявлению и защите |

Если взять предыдущий пример, мобильный телефон Петра Иванова с контактной информацией клиентов, то его можно оценивать как устройство с приоритетом 3 — из-за высокого показателя воздействия, но низкой вероятности.

Какие риски ИБ актуальны для промышленных компаний

Анализируя защищенность инфраструктуры компаний, специалисты Positive Technologies ищут в ней уязвимые места и демонстрируют возможность проведения атак, моделируя действия хакеров. Наш опыт показывает, что уровень защищенности большинства промышленных компаний очень низок. Согласно нашим , главными уязвимостями являются:

- низкая защищенность внешнего периметра сети, доступного из интернета;

- низкая защищенность от проникновения в технологическую сеть;

- недостатки конфигурации устройств;

- недостатки сегментации сетей и фильтрации трафика;

- использование словарных паролей;

- использование устаревших версий ПО.

По результатам проектов по анализу защищенности в 2020 году было установлено, что в 91% промышленных организаций внешний злоумышленник может проникнуть в корпоративную сеть. Оказавшись во внутренней сети, он в 100% случаев может получить учетные данные пользователей и полный контроль над инфраструктурой, а в 69% — украсть конфиденциальные данные: информацию о партнерах и сотрудниках компании, почтовую переписку и внутреннюю документацию

Но самое важное, что в 75%

промышленных компаний

По результатам 12 проектов по анализу защищенности корпоративных информационных систем от внешних и внутренних нарушителей в промышленных компаниях, реализованных в 2017—2020 годах, в которых установленной целью было получение доступа в технологическую сеть.

был получен доступ в технологический сегмент сети. Это позволило злоумышленникам в 56% случаев получить доступ к системам управления технологическими процессами

Статистика неутешительна, но попробуем разобраться, почему так происходит. Во внутренней сети каждой промышленной компании во время проведения пилотных проектов по внедрению PT NAD мы выявляем множество подозрительных событий.

PT NAD — это система глубокого анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Рисунок 4. Угрозы ИБ в промышленных компаниях, реализованные в ходе пилотных проектов по внедрению PT NAD в 2020 году

Так, в одной промышленной организации PT NAD зафиксировал подключение по RDP к внешнему облачному хранилищу. И на адрес этого хранилища по протоколам RDP и HTTPS в общей сложности было передано 23 ГБ данных.

Кроме того, в промышленности часто используется устаревшее ПО. По статистике, в последние годы количество уязвимостей в компонентах АСУ ТП неуклонно растет. Так, в 2020 году было выявлено на 25% больше уязвимостей, чем в 2019 году, преимущественно в энергетике, на производстве и водоочистных предприятиях. Дело в том, что работы по обновлению технологического оборудования требуется проводить во время специального технологического окна, а это всего несколько часов в неделю или даже в месяц.

Вектор атаки на критически важные системы может быть прост. Например, во время анализа защищенности одной промышленной компании эксперты Positive Technologies сначала проникли в корпоративную сеть и получили максимальные привилегии в домене. Затем собрали информацию об узлах технологической сети, получили схемы подключения оборудования АСУ ТП и обнаружили, что один компьютер связан с сетью АСУ ТП. Используя данный узел, специалисты смогли получить доступ в технологическую сеть.

Важно отметить распространенную ошибку администрирования таких компьютеров — сохранение параметров подключения (имени пользователя и пароля) в форме аутентификации удаленного доступа (например, по RDP). Злоумышленник, получив контроль над таким компьютером, может подключаться к ресурсам изолированного сегмента без учетных данных

Помимо этого, параметры подключения, адреса, схемы, пароли для доступа к системам в технологических сетях зачастую хранятся в открытом виде (например, в таблицах Excel) на компьютерах инженеров и других ответственных лиц.

Рисунок 5. Вектор атаки на ресурсы технологической сети

Потенциальные риски, к которым может привести получение доступа к АСУ ТП злоумышленником, следующие:

- остановка производства,

- выход промышленного оборудования из строя,

- порча продукции,

- авария.

Однако проверить эти четыре риска ИБ в реальной инфраструктуре невозможно как раз из-за того, что это может негативно сказаться на технологических процессах.

Рисунок 6. Результаты анализа защищенности промышленных компаний, выполненного экспертами Positive Technologies

Подходы к управлению рисками ИБ

На данный момент наиболее распространенными являются три ключевых подхода, которые отличаются уровнем глубины и формализации. Выбор одного из них определяется тем, насколько компания обеспокоена угрозой своей информационной безопасности. В том случае, если информационные активы являются вспомогательными, а не основными (а так обычно и бывает в большинстве российских организаций), то потребность в оценке рисков нельзя назвать такой уж высокой. Речь, скорее, идет о поддержании базового уровня ИБ, который должен быть определен действующими стандартами и нормативами, а также полученным опытом – как своим, так и других представителей бизнеса. Стоит отметить, что стандарты, описывающие главные требования и механизмы обеспечения безопасности, предусматривают и проведение оценки рисков и необходимости применения инструментов контроля: это помогает выбрать наиболее подходящие для предприятия нормы и инструменты.

Там, где информационные активы хотя и не являются основными, но есть высокая информатизация процессов, оценка рисков жизненно необходима

Однако в этом случае удобнее всего пользоваться неформальным качественным подходом, при котором пристальное внимание уделять нужно наиболее слабым местам системы. Если же бизнес базируется непосредственно на информационных активах, данные риски должны считаться основными

Из-за этого для их оценки придется применять формальный подход и количественный метод.

Во многих организациях одинаково ценными могут быть не один, а несколько групп активов. Если, допустим, фирма занимается созданием информационных продуктов, то для нее будут одинаково важными и трудовые, и информационные ресурсы. Поэтому самым оправданным в такой ситуации окажется применение рационального подхода, когда будет осуществляться многоуровневая оценка рисков. Это позволит узнать, какие компоненты ИТ инфраструктуры более всего подвержены риску и какие являются критическими для ведения бизнеса, и провести впоследствии комплексную оценку остальных рисков. Для не настолько критичных систем принято пользоваться базовым подходом, осуществляя управление рисками ИТ с использованием накопленного опыта и выводов экспертов.

NIST SP 800-39

«Managing Information Security Risk: Organization, Mission, and Information System View»

- предположения о рисках, т.е. идентифицировать актуальные угрозы, уязвимости, последствия, вероятность возникновения рисков;

- ограничения рисков, т.е. возможности осуществления оценки, реагирования и мониторинга;

- риск-толерантность, т.е. терпимость к рискам — приемлемые типы и уровни рисков, а также допустимый уровень неопределенности в вопросах управления рисками;

- приоритеты и возможные компромиссы, т.е. нужно приоритизировать бизнес-процессы, изучить компромиссы, на которые может пойти организация при обработке рисков, а также временные ограничения и факторы неопределенности, сопровождающие этот процесс.

- угрозы ИБ, т.е. конкретные действия, лиц или сущности, которые могут являться угрозами для самой организации или могут быть направлены на другие организации;

- внутренние и внешние уязвимости, включая организационные уязвимости в бизнес-процессах управления компанией, архитектуре ИТ-систем и т.д.;

- ущерб организации с учетом возможностей эксплуатации уязвимостей угрозами;

- вероятность возникновения ущерба.

- инструменты, техники и методологии, используемые для оценки риска;

- допущения относительно оценки рисков;

- ограничения, которые могут повлиять на оценки рисков;

- роли и ответственность;

- способы сбора, обработки и передачи информации об оценке рисков в пределах организации;

- способы проведения оценки рисков в организации;

- частоту проведения оценки рисков;

- способы получения информации об угрозах (источники и методы).

- разработку возможных планов реагирования на риск;

- оценку возможных планов реагирования на риск;

- определение планов реагирования на риск, допустимых с точки зрения риск-толерантности организации;

- реализацию принятых планов реагирования на риск.

- проверка реализации принятых планов реагирования на риск и выполнения нормативных требований ИБ;

- определение текущей эффективности мер реагирования на риски;

- определение значимых для риск-менеджмента изменений в ИТ-системах и средах, включая ландшафт угроз, уязвимости, бизнес-функции и процессы, архитектуру ИТ-инфраструктуры, взаимоотношения с поставщиками, риск-толерантность организации и т.д.

На уровне организацииНа уровне бизнес-процессовНа уровне информационных систем

- принятие (acceptance) риска не должно противоречить выбранной стратегии риск-толерантности организации и её возможности нести ответственность за возможные последствия принятого риска;

- избегание (avoidance) риска является зачастую самым надежным способом обработки рисков, однако может идти вразрез с желанием компании широко применять ИТ-системы и технологии, поэтому рекомендованным подходом является целесообразный и всесторонне взвешенный выбор конкретных технологий и ИТ-сервисов;

- разделение (share) и передача (transfer) рисков — это соответственно частичное или полное разделение ответственности за последствия реализованного риска с внутренним или внешним партнером в соответствии с принятой стратегией, конечная цель которой — успешность бизнес-процессов и миссии организации;

- минимизация (или смягчение) (mitigation) рисков подразумевает применение стратегии минимизации рисков ИБ на всех трех уровнях организации и непосредственное задействование систем ИБ для смягчения возможных последствий реализации рисков. Организации следует выстраивать бизнес-процессы в соответствии с принципами защиты информации, архитектурные решения должны поддерживать возможность эффективной минимизации рисков, минимизация рисков в конкретных системах должна быть реализована с применением средств и систем защиты информации, а политики, процессы и средства ИБ должны быть достаточно универсальными и гибкими для применения их в динамичной и разнородной среде организации, с учетом непрерывно меняющегося ландшафта угроз ИБ.

Что такое аудит информационной безопасности?

Важной процедурой в сфере информационной безопасности предприятия является аудит. Он представляет собой проверку текущего состояния системы защиты от несанкционированных вторжений

В процессе аудита определяется степень соответствия установленным требованиям. Его проведение обязательно для некоторых типов учреждений, для остальных он носит рекомендательный характер. Экспертиза проводится в отношении документации бухгалтерского и налогового отделов, технических средств и финансово-хозяйственной части.

Аудит необходим для того, чтобы понять уровень защищенности, а в случае его несоответствия проведения оптимизирования до нормального. Эта процедура также позволяет оценить целесообразность финансовых вложений в информационную безопасность. В конечном итоге эксперт даст рекомендации о норме финансовых трат для получения максимальной эффективности. Аудит позволяет регулировать средства контроля.

Экспертиза в отношении информационной безопасности делится на несколько этапов:

- Установка целей и способов их достижения.

- Анализ информации, необходимой для вынесения вердикта.

- Обработка собранных данных.

- Экспертное заключение и рекомендации.

В конечном итоге специалист выдаст свое решение. Рекомендации комиссии направлены чаще всего на изменение конфигураций технических средств, а также серверов. Часто проблемному предприятию предлагают выбрать другой метод обеспечения безопасности. Возможно, для дополнительного усиления экспертами будет назначен комплекс защитных мер.

Работа после получения результатов аудита направлена на информирование коллектива о проблемах. Если это необходимо, то стоит провести дополнительный инструктаж в целях повышения образованности сотрудников относительно защиты информационных ресурсов предприятия.

Этап обработки риска

На этом этапе важно:

Создать план обработки риска

По результатам оценки риска (при необходимости, с привлечением экспертов) владелец принимает решение о выборе стратегии управления риском:

Снизить риск ИБ до приемлемых значений за счет внедрения новых или изменения существующих защитных мер;

Принять риск ИБ без внедрения каких-либо дополнительных защитных мер;

Избежать риск ИБ за счет отказа от какой-либо бизнес-деятельности или условий, порождающих риск ИБ, если риск ИБ слишком велик, или стоимость его снижения превышает выгоды от данной бизнес-деятельности или условий;

Разделить риск ИБ с какой-либо внешней стороной, которая способна наиболее эффективно управлять риском ИБ.

| Довольно часто решение принимается на основании первично сформированных идей или даже высокоуровневых планов для прикидки экономической целесообразности. Но лучшим вариантом будет полноценное экономическое обоснование для выбранной стратегии. В нем определяются ресурсы, необходимые для внедрения и эксплуатации мер, направленных на достижение выбранной стратегии, – отмечает Антон Мерцалов. |

Сформировать модель угроз

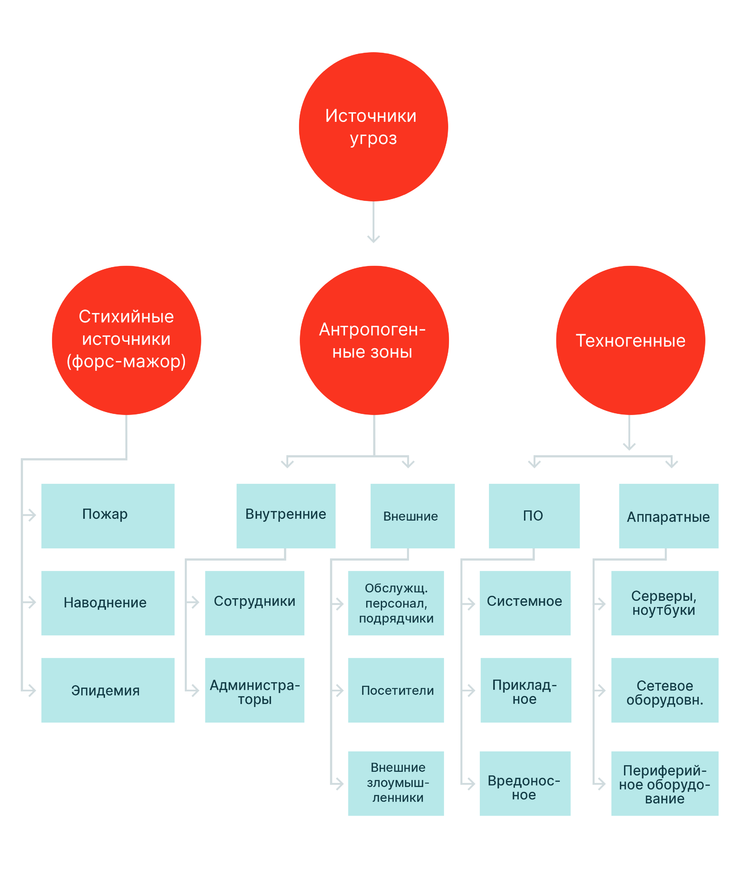

Любая компания может сформировать свою собственную, адаптированную под специфику ведения бизнеса, модель угроз. Источники угроз зачастую берутся типовые. В России довольно сильно распространено деление источников угроз на стихийные (пожар, эпидемия и пр.), антропогенные (угрозы от внутренних сотрудников или внешних людей, в том числе, злоумышленников) и техногенные.

Для построения модели угроз ИБ требуется:

Определить источники угроз, применимые к вашей компании;

Выявить критические активы;

Определить перечень угроз для каждого актива;

Выявить способ реализации угроз;

Определить последствия возможной реализации угроз.

Для облегчения задачи можно воспользоваться лучшими практиками (Grundschutz, например) и обязательно учитывать, что модели угроз составляются на основе постоянно меняющихся данных и поэтому должны регулярно пересматриваться, обновляться.

Классификация источников угроз ИБ

Классификация источников угроз ИБ

Подготовительный этап

Перед запуском оценки рисков должен быть определен контекст. Его необходимо задокументировать и утвердить на соответствующем уровне управления, например, в виде матрицы оценки рисков ИБ. На этом этапе предстоит:

Создать матрицу оценки рисков ИБ. В ней должны быть отражены:

Цели управления рисками ИБ;

Область и границы оценки рисков ИБ (компания, подразделение, проект, сервис, бизнес-процесс, информационная система и т.д.);

Распределение процессных ролей и назначение ресурсов, необходимых для внедрения и эксплуатации непрерывного процесса управления рисками ИБ и защитных мер;

Основные критерии управления рисками ИБ в выбранной области оценки. К ним относятся:

• Подход к оценке рисков ИБ. Он может быть качественным, количественным, высокоуровневым или детальным. Можно сочетать сразу несколько подходов.

• Критерии оценки – с точки зрения потенциального финансового ущерба, соответствия законодательным или контрактным обязательствам, прерывания операционной деятельности, дискредитации имиджа компании и других применимых категориях в выбранной области оценки;

• Определение уровней рисков ИБ и критерии принятия рисков ИБ в зависимости от требований и целей заказчика процесса.

|

Количественный анализ сфокусирован на конкретных цифрах и лучше всего подходит для подсчета выгод и конкретных затрат (например, штраф, описанный в договоре, время простоя сервиса, стоимость человеко-часов, и т.п.). Он работает, когда прорабатываемые угрозы и связанные с ними риски реально сопоставить с конечными количественными значениями. Стоит отметить, что количественный анализ «съедает» много ресурсов, так как необходимо учитывать все косты. Качественный анализ сфокусирован на описательных характеристиках (например, Extremal, High, Medium, Low), подходит для ситуаций, когда неопределенность значительна, и количественный анализ неприменим. Он менее ресурсоемок, но и погрешность имеет выше, так как включает в себя существенную долю субъективности. Но мир не черно-белый, поэтому существуют гибриды количественного и качественного подходов, которые, в свою очередь, могут показать наибольшую эффективность для конкретной организации. Антон Мерцалов, руководитель группы оперативного контроля информационной безопасности ICL Services |

Распределить роли

Решения, предусмотренные лучшими практиками, могут не подходить конкретной компании, а процессы – требовать адаптации. Однако можно выделить несколько наиболее полезных ролей среди всевозможных RASCI-матриц (матриц распределения ответственности):

Владелец риска ИБ. Претенденты на эту роль определяются исходя из владения активами (процессами, сервисами, информацией или системами), подверженными риску ИБ. Иными словами, это лицо, принимающее решение и в наибольшей степени заинтересованное в недопущении реализации риска;

Менеджер риска ИБ. Это двигатель, катализатор работы с каждым отдельно взятым риском. Во многих компаниях он выполняет всю «черную» работу по процессу, оставляя владельцу только согласование решения;

Инициатор идентификации риска ИБ. Им становится любой сотрудник, кто обнаружил и сообщил о риске. В компании должна быть хорошо развита культура работы с рисками, чтобы сотрудники «подсвечивали» это службе ИБ;

Менеджер процесса. Он следит за эффективностью процесса, что подразумевает огромное количество работы, особенно на этапе пилотирования процесса;

Эксперт. Обычно это представитель конкретного департамента компании, который может дать оценку влияния риска по профильной категории влияния, отраженной в матрице рисков, либо критически оценить результаты анализа риска менеджером риска, найти слабые места.

| Из общения с людьми, ответственными в компаниях за работу с рисками, становится ясно, что зачастую присутствует пренебрежение мнением экспертов, точнее иногда оно не запрашивается, а, значит, комплексный анализ риска таковым не является. Особенно когда компания использует какие-либо коробочные решения для оценки рисков ИБ, – рассказывает Антон Мерцалов. |

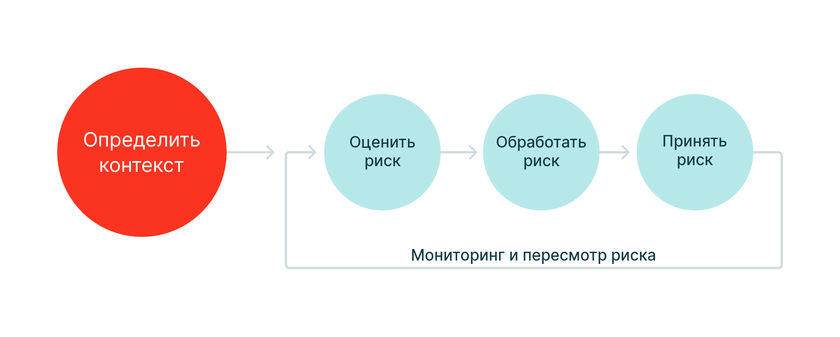

Этапы процесса оценки рисков ИБ

Этапы процесса оценки рисков ИБ